Hogyan kezeljük fiókjainkat a társadalomtudományi hackekről?

Sok felhasználó érzékenyítette a biztonság és a számítástechnika valóságát ma. Tudjuk, hogy a közös fenyegetésekre figyelünk; Vírusok, férgek és trójaiak, hogy csak néhányat említsünk. Van egy másik olyan fenyegetés, amelyet gyakran figyelmen kívül hagynak és nehéz felülmúlni; Szociális tervezés. A magánjellegű információk, például a pénzügyi, üzleti titkok és még az eszközök veszélyeztetettek. A társadalomtudomány pszichológiai szempontja a legnagyobb fenyegetés, ami egy gyanútlan felhasználó számára lehetővé teszi a számítógéphez való jogosulatlan hozzáférést; bizalmas információk feltárása.

Sok felhasználó érzékenyítette a biztonság és a számítástechnika valóságát ma. Tudjuk, hogy a közös fenyegetésekre figyelünk; Vírusok, férgek és trójaiak, hogy csak néhányat említsünk. Van egy másik olyan fenyegetés, amelyet gyakran figyelmen kívül hagynak és nehéz felülmúlni; Szociális tervezés. A magánjellegű információk, például a pénzügyi, üzleti titkok és még az eszközök veszélyeztetettek. A társadalomtudomány pszichológiai szempontja a legnagyobb fenyegetés, ami egy gyanútlan felhasználó számára lehetővé teszi a számítógéphez való jogosulatlan hozzáférést; bizalmas információk feltárása.

A beszámolók védelme a szociális mérnöktől

A szociális mérnökként bárki férhet hozzá eszközökhez vagy hálózathoz azáltal, hogy az embereket arra készteti, hogy a szükséges információkat károsíthassa. Egy szociális mérnök szerezheti meg a munkavállaló bizalmát, hogy meggyőzze őket a felhasználónév és a jelszó megadásáról, vagy munkavállalóként jelentkezzen be egy létesítménybe való belépéshez. Ezért fontos, hogy a vállalatok tájékoztassák a felhasználókat a biztonsági irányelvekről, például arról, hogy soha nem adják ki a jelszavát, még akkor sem, ha hívást kap az IT részlegétől.

Mi a helyzet a felhasználóval otthona kényelmében? Sajnos, sajnos, olyan országban élnek, ahol világszerte hírnevet szerzett a csalásért. A legfontosabb a Lottery Átverés . Az Egyesült Államokban sok idős áldozatot vádoltak azzal a gondolattal, hogy megnyerték a lottót; amely a csaló számára elérhető kis részletekre épül; akár egy telefonkönyvben, akár egy szemetetestben maradhat otthonában vagy akár az interneten. A nigériai csalásokhoz hasonlóan sok évvel ezelőtt a rosszfiúk ellopják a pénzt anélkül, hogy találkoznának az áldozattal.

A csalók rossz hírnévnek örvendenek az interneten található véletlenszerű nevek felkutatására; pózol, mint ügynök tájékoztatja a győztes. A hívás általában azt kéri, hogy a győztes küldjön egy bizonyos pénzt Jamaicába, pénzátutalási szolgáltatást használva, mint például a Western Union; hogy összegyűjtsék nyereményüket. A scammer nem fog kinézni vagy azonosítani tipikus bűnözőként. Hajlamosak arra, hogy jól beszélt, fiatal hölgyeket használjanak, akik az áldozatot serenáznak, hogy adják fel a pénzüket.

Sok online elköteleződésünk a közösségi hálózatokon, a Facebook legnépszerűbb szereplőjeként zajlik. Napjainkban a Facebook csak egyike annak a sok rendelkezésre álló lehetőségnek, amelyeket a szociális mérnökök az identitásuk megkettőzésére használhatnak. Az Instagram, a WhatsApp és más szolgáltatások mindegyike használható arra, hogy beszivárogjon barátaid és kapcsolataink hálózatába. A fiókok megnyitása, tele van Önnel és családjával, tökéletes eszköz ahhoz, hogy olyan profilt hozzon létre, amely annyira meggyőző, mint a valóság. A szociális mérnökök a legutóbbi tengerparti utazáson vehetnek igénybe egy barátot, ha a tökéletes történetet használják arról, hogy ragaszkodnak egy szigethez, mert elvesztették hitelkártyáját, és nem volt készen arra, hogy hazaérjenek.

Mit tehetsz azért, hogy megakadályozzuk, hogy a szociális mérnökök áldozatává váljon?

Bármely közösségi média-fiókot, ahol megosztja személyes adatait, például a családi fényképeket, a nyaralás utazásait privátra kell állítani; csak azoknak ismerheti el, akik ismerik és ellenőrizhetik. Megvizsgáltuk néhány módját, hogyan zárhatja le a Facebook-fiókját, a legjobb megoldás természetesen törölni a fiókját, vagy soha nem hozhat létre egyet. Ez azonban sok ember számára nem reális.

Mielőtt feltöltené a fotót a közösségi médiára, nézze meg cikkünket arról, hogyan távolíthatja el az általa létrehozott EXIF-fájlban található adatokat.

- Hogyan lehet eltávolítani a személyes adatokat a fotókból a Windows rendszerben?

Attól függően, hogy hol van a kockázat, itt vannak olyan intézkedések, amelyekkel megvédheti magát a szociális tervezéstől.

Soha ne adjon ki jelszót - még családtagok vagy munkatársak számára sem.

Mindig kérdezze meg az azonosítót - Ha valaki küld egy e-mailt, és tájékoztatja önt arról, hogy megnyerted a Powerball-ot, használd a józan észdet. Vettél valamilyen lottójegyet vagy tollasütést? Nemrég kaptam az Appletől érkező e-maileket az egyik alternatív számlámhoz; értesítette számomra, hogy a fiókom veszélybe került, és szükségem van rám, hogy jelezzék a problémát. Az üzenet olyan valóságosnak tűnik; azt hiszi, hogy valóban az Apple volt, egyszerűen megnézzük az e-mail címének domainjét, és azon tűnődtem, mikor kezdte el az Apple az Hotmail hivatalos címét használni.

Korlátozza a hozzáférést a váratlan látogatókhoz. Ha egy idegen meglátogatja otthonát vagy munkahelyét, akkor korlátozhatja a hozzáférést csak a kapuhoz, verandához, előtetőhöz vagy egy nyitott társalgóhoz. Korlátozza az adni kívánt információk mennyiségét, és ellenőrizze a találkozást. Kérjen információkat, például az azonosítást; akkor is el tudja fogadni az információkat, majd hívja fel a képviselt vállalatot, hogy további információkat kérjen a látogatás személyéről vagy céljáról.

Szálljon be minden látogatót. Ha egy idegen meglátogatja otthonát vagy irodáját, korlátozza a szabad mozgás szabadságát.

Ha irodai környezetben dolgozik, vagy akár otthon is dolgozik, kerülje el a gyakori hibákat, amelyek megkönnyítik, hogy valaki bejusson fiókjába. Ne írjon jelszót a jegyzetre, vagy ragassza a monitorhoz vagy a billentyűzet alá. Tudom, hogy nehéz elfelejteni egy jó jelszót, de az érzékeny adatok elvesztésének valósága vagy a fiókja veszélyeztetése valóban jelentős veszteséget jelent.

Adatvédelem

A szociális mérnök célja értékes adatok gyűjtése. Az erős jelszó használata megakadályozhatja az adatokhoz való illetéktelen hozzáférést. Íme néhány tipp, amelyet a megfelelő jelszó-házirendek végrehajtásához használhat:

Kétszeres hitelesítés használata. Ez különösen hasznos az utazás és kommunikáció mai világában. A kétkomponensű hitelesítés több akadályt teremt a jogosulatlan hozzáférés számára. Ha például egy szokatlan helyről jelentkezik be az e-mail fiókba, az e-mail szolgáltatás a földrajzi helyet használja a helyalapú GPS-koordináták meghatározásához. Az e-mail szolgáltatás további ellenőrzési pontot is kérhet, például négyjegyű tű; elküldte mobiltelefonjára. Tekintse át átfogó útmutatóját a kétfaktoros hitelesítés használatára.

- Győződjön meg róla, hogy a jelszó egy adott idő után lejár.

- Hozzon létre egy biztonságos jelszót, amely betűk, számok és szimbólumok keverékét tartalmazza.

- A kizárási szabályok a sikertelen kísérletek számának korlátozására szolgálnak.

Soha ne hagyja nyitva a számítógépet az irodában. A többi felhasználó hozzáférhet hozzá. A Windows + L parancs gyors ütközésével a számítógép képernyője lezárható, amíg vissza nem tér.

Adat titkosítás. Korábban megvizsgáltuk a titkosítás beállítását és konfigurálását a Windows 10-ben mind a helyi meghajtón, mind a hordozható tárolóeszközökön. A titkosítás segít az adatok biztonságossá tételében, ezáltal a felhasználók számára olvashatatlan; akiknek nincs megfelelő kódjuk a hozzáféréshez. Ez különösen hasznos lehet, ha egy szociális mérnök sikeres; lopás a számítógép vagy a hüvelykujj meghajtó.

Használjon VPN-t. A virtuális magánhálózat egy másik technológia, amelyet egy nemrég megjelent cikkben tárgyaltunk. A VPN-kapcsolat lehetővé teszi a felhasználók számára, hogy távolról hozzáférjenek az erőforrásokhoz egy másik számítógépen.

Mindig biztonsági mentés. A rendszeres mentések fenntartása hasznos gyakorlat az adatvesztés ellen. A felhasználóknak biztosítaniuk kell a gyakori mentések végrehajtását. A biztonsági mentések biztosítása is fontos; ez a Windows 10 rendszerbe épített ugyanazon titkosítási eszközök használatával végezhető el.

Érzékeny adatok elidegenítése

Távolítsa el azokat a kényes információkat, amelyeket a szociális mérnökök használhatnak személyes adatainak begyűjtésére. Valami olyan egyszerű, mint a címet tartalmazó címke egy olyan termékdobozban, amelyet otthonában a szemétbe helyezett.

A régi számítógépes eszközök elhelyezése is fontos. Egy régi merevlemezt vagy hüvelykujját kell megsemmisíteni. Ennek egyik módja egy kalapáccsal történő használat, amely a lemezt vagy a hüvelykujj-meghajtót megdönti. Tudom, hogy egy kicsit primitív, de ez a következő legjobb dolog, amit tehetsz. A régi hitelkártyák egy másik vektor, amellyel az Önre vonatkozó információk begyűjthetők. A kereszt-aprítóban való befektetés segíthet a hitelkártyák, az optikai lemezek és az érzékeny dokumentumok elpusztításában.

Online identitások

Alternatív online identitás létrehozása fontos tényező lehet a személyes adatok és a magánélet védelme szempontjából. Több e-mail fiók és alias lehet; amelyeket különböző célokra használnak. Például, csak olyan hírlevelekre és weboldalakra lehet bejelentkezni, amelyekbe bejelentkezel; anélkül, hogy bármilyen személyes információt közzé kellene tennie.

A népszerű webmail szolgáltatások, mint például az Outlook.com, a Google Gmail és az Apple iCloud mind támogatják az alias fiókok létrehozását. Egy extra biztonsági réteg, amelyet integrálhat, egy új fiók létrehozásakor hamis válaszokat adhat a biztonsági kérdésekre, mint például a kedvenc sportcsapatod vagy az első barátnőd . Ez minden bizonnyal minimalizálja a számla esélyeit, ha egy szociális mérnök tud róla valamit.

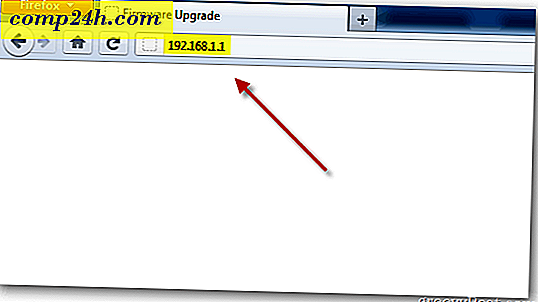

Tartsa az operációs rendszert és az alkalmazásokat frissítve

A rendszeres biztonsági frissítések az adatok védelmének kritikus részét képezik; a támadók új utakat keressenek a megsértése. Az internet megváltoztatta a játékot, hogyan viszonyulunk a biztonsághoz. Nemrég tárgyaltunk néhány módosítást a Windows 10 karbantartási élményeiről. Amikor olyan eszközöket használunk, mint a tabletták, okostelefonok vagy asztali számítógépek; a legfrissebb frissítések telepítése fontos része a tartózkodás előtt. Fejleszteni kell az új frissítések és javítások felismerésének szokását, majd azonnal telepítsd őket, amikor felszabadulnak.

Mobil eszközök

A legérzékenyebb információkat a mobileszközökön tároljuk; mint okostelefonok és táblagépek. Ezeknek a készülékeknek a biztonsága a mobil operációs rendszer fejlesztők és a hardvergyártók számára kiemelt prioritássá vált. Az Apple három éve bevezette a Touch ID-t az iPhone 5-ösek között; míg a Samsung és sok más márka bevezette biometrikus technológiáit. Győződjön meg róla, hogy kihasználja ezeket a beépített biztonsági mechanizmusokat. Bárki, aki hozzáférést kap a telefonjához, gyorsan megtekintheti e-mailjeit, kapcsolatait és bármilyen más érzékeny információt, amelyet tárolhat rajta.

Online viselkedés és tevékenység

Az Ön online tevékenysége jelentős hatást gyakorol a biztonságára. Tartalom letöltése az egyes webhelyekről, vagy akár a torrent kliensek használatával is megnyithatja a számítógépet rosszindulatú kódra. Néhány torrent szoftver megkönnyíti a gazember szoftverek számára, hogy hátulról lehúzódjanak a készüléken. A jogszerű szoftverek, például a JAVA vagy a WinZip olyan összetevőket telepítenek, amelyeket nehezen lehet eltávolítani. Alaposan olvassa el a képernyőn megjelenő utasításokat az alkalmazások telepítésekor.

Rendszeresen nyomon kövesse bankszámlakivonatait, és keresse meg a szokásos tevékenységek bármely jeleit, például azokat a kiadásokat, amelyekkel kapcsolatban nincsenek tisztában. Ha ilyen incidensek esetén azonnal lépjen kapcsolatba bankjával.

A szkepticizmus viselkedésének és az adott stratégiák megosztásának és körültekintésének figyelembevétele miatt a szociális mérnökök számára kevésbé lesz cél. Az adatvédelem a számítástechnikai tevékenységünk kritikus része, amely önkéntes közzététellel elvész. Ez egy csomó információ, amit be kell vinni, így itt összefoglaljuk, hogy mit beszéltünk.

- Biztonsági fenyegetések származhatnak egy szervezeten belül vagy kívül.

- Fontos az adatvédelem és a berendezések veszteség elleni védelmére irányuló biztonsági terv kidolgozása és karbantartása.

- Az operációs rendszer és az alkalmazások frissítése folyamatosan megelőzi a játékot. A szociális mérnökök és a hackerek folyamatosan ellenőrzik a repedéseket, mindig ezt szem előtt tartva.

Van más javaslata? Írj egy megjegyzést az alábbi szakaszban, és ossza meg velünk.

![Uh oh Steve Jobs ... Most már feldühítette Jon Stewartot! [GroovyNews]](http://comp24h.com/img/news/868/uh-steve-jobs-hellip.png)